Dlaczego możesz potrzebować baz CMDB?

- Ciągłe zmiany technologiczne oraz inwestycje przedsiębiorstw w infrastrukturę IT skutkują rozbudowaną infrastrukturą, która wymaga zarządzania i konfiguracji.

- Gartner szacuje, że do 2027 roku 75% pracowników zainwestuje lub zmodyfikuje rozwiązania technologiczne poza widocznością działów odpowiedzialnych za IT (zjawisko znane jako „shadow IT”).

- Niezarządzane zasoby IT na warstwie sprzętowej i programowej stanowią znaczące zagrożenie dla organizacji dodatkowo wpływając na niepożądane koszty.

- Brak dokładnego zrozumienia i konfiguracji posiadanych zasobów wiążę się często z brakiem wdrożenia standardów bezpieczeństwa na całej powierzchni ataku, wyzwaniami z zgodnością z regulacjami czy konsekwencjami związanymi z naruszeniem danych.

Problem braku pełnej identyfikacji i konfiguracji posiadanych zasobów

Jako Trecom często doświadczamy zaskoczenia ze strony klientów w związku z ilością niekontrolowanych zasobów (np. serwerów) funkcjonujących w ramach organizacji.

Ciągły rozwój technologiczny oraz konieczność spełnienia nowych wymogów biznesu sprawia, że niezwykle ciężko jest holistycznie kontrolować infrastrukturę IT bez systemowych narzędzi.

Zasoby organizacji tworzą bardzo szeroką grupę, którą można podzielić na kilka kategorii:

- Zasoby sprzętowe jak serwery, switche, routery, laptopy czy tablety

- Oprogramowanie, w tym zarówno autoryzowane i nieautoryzowane oprogramowanie

- Zasoby chmurowe, w tym kontenery, bazy danych czy zasoby zwirtualizowane

- Pozostałe zasoby

Żeby odpowiednio zarządzać zasobami musimy mieć dostęp do kluczowych danych związanych z zasobem, w tym:

- Podstawowych danych (IP, lokalizacja, powiązanie z innymi zasobami)

- Informacji o aktualnej wersji oprogramowania

- „Właścicielach zasobu”

- Pozostałych informacji (np. powiązanych procesów biznesowych)

Czym jest zjawisko shadow IT?

Gartner definiuje shadow IT jako suma sprzętu IT, oprogramowania i usług, które znajdują się poza kontrolą oraz własnością działów IT.

Gartner szacuje również, że do 2027 roku 75% pracowników zainwestuje lub zmodyfikuje rozwiązania technologiczne poza widocznością działów odpowiedzialnych za IT.

Brak wiedzy o zasobie ze strony zespołu ds. bezpieczeństwa oznacza brak implementacji procedur bezpieczeństwa.

Shadow IT powoduje również korzystanie z nieautoryzowanego oprogramowania czy usług, które są czerwoną flagą z perspektywy bezpieczeństwa.

Bazy CMDB czyli procesowe podejście do identyfikacji i zbierania informacji o zasobach

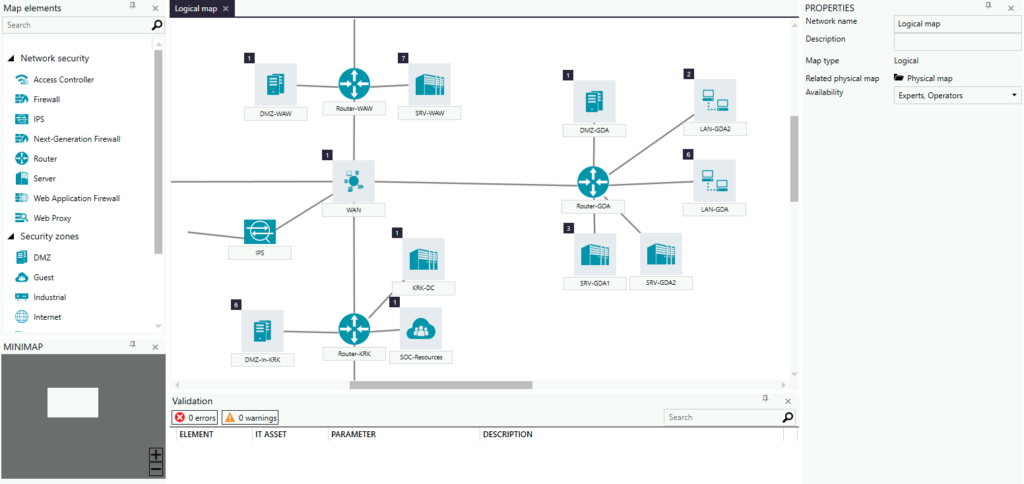

Bazy CMDB zapewniają systemowe podejście do procesu identyfikacji i zbierania danych o zasobach IT organizacji oraz ich wzajemnych relacjach.

W skład zasobów wchodzą m.in. sprzęt, oprogramowanie, bazy danych, środowisko chmurowe czy maszyny wirtualne.

Bazy CMDB tworzą sieć powiązań dając kluczowe informacje o lokalizacji, zależności czy procesach biznesowych zasobu gwarantując unikalną widoczność.

Przykład bazy CMDB w rozwiązaniu SecureVisio

Rola baz CMDB z perspektywy zespołu cyberbezpieczeństwa

Baza CMDB niejako definiuje kluczowy obszar działania zespołów ds. cyberbezpieczeństwa.

Ponadto możliwość analizy zasobu pod kątem chociażby zależności czy krytyczności w czasie rzeczywistym umożliwia podjęcie właściwej decyzji mającej na celu powstrzymanie i złagodzenie wpływu incydentu.

Ponadto ciągły monitoring zasobów pomaga w identyfikacji oraz ocenie ryzyka podatności

Jeśli chciałbyś poznać możliwości baz CMDB czy innych rozwiązań wspierających spełnienie wymogów NIS 2, zapraszamy do kontaktu.

Łańcuch dostaw pod lupą – co nowe regulacje oznaczają dla Twojego otoczenia biznesowego?

Liczba oraz skala ataków na i poprzez łańcuchy dostaw sprawiają, że coraz więcej organizacji zaczyna szukać najlepszych sposobów zabezpieczenia współpracy z […]

Czytaj artykuł ...

SOC SOC-owi nierówny – czym charakteryzuje się efektywna usługa SOC?

Problemy z pozyskaniem ekspertów do wewnętrznych zespołów SOC oraz wysokie koszty związane z tworzeniem wewnętrznych zespołów SOC sprawiają, że duża […]

Czytaj artykuł ...

Audyty i analizy luki w kontekście NIS 2

Jednym z obowiązków zdefiniowanych w projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa, która będzie implementować dyrektywę NIS 2 w Polsce […]

Czytaj artykuł ...

Na co zwrócić uwagę przy wyborze partnerów oferujących usługę SOC?

Według Ministerstwa Cyfryzacji liczba firm podlegających pod dyrektywę NIS 2 w Polsce wynosi około 20 tysięcy. Ogromny niedobór ekspertów sprawia, że wiele organizacji będzie musiało zlecić zarządzanie incydentami zewnętrznym partnerom w formie usługi SOC. W artykule prezentujemy kluczowe kryteria, którymi warto kierować się przy wyborze partnerów SOC.

Czytaj artykuł ...

Dlaczego powinieneś zacząć ochronę od poznania swoich zasobów?

Brak dokładnego zrozumienia i konfiguracji zasobów IT wiążę się często z brakiem wdrożenia efektywnych standardów bezpieczeństwa. Dowiedz się jak bazy CMDB pomagają w identyfikacji i zbieraniu informacji o infrastrukturze.

Czytaj artykuł ...

Jak skutecznie podnieść świadomości w zakresie cyberbezpieczeństwa w Twojej organizacji?

Człowiek jest kluczowym elementem łańcucha bezpieczeństwa wpływającym na efektywną ochronę przed zagrożeniami. Poznaj praktyczne rozwiązania umożliwiające stworzenie programu podnoszenia świadomości cyberbezpieczeństwa dla pracowników organizacji.

Czytaj artykuł ...

Zarządzanie ryzykiem w kontekście NIS 2

NIS 2 definiuje konkretne wymogi w ramach polityk analizy ryzyka czy zarządzania kryzysowego. Dowiedz się jak narzędzia klasy IT GRC pomagają w procesie zarządzania ryzykiem.

Czytaj artykuł ...

Umów się na bezpłatne

szkolenie z NIS 2

Serdecznie zapraszamy na konsultację, podczas których przejdziemy do praktycznych metod do spełnienia wymogów NIS 2 w Twojej organizacji.

Kontakt