Kontekst i znaczenie zarządzania ryzykiem

- NIS 2 definiuje konkretne wymogi w ramach zarządzania ryzykiem, polityk analizy ryzyka czy zarządzania kryzysowego.

- Ponadto jednym z wyzwań zespołów bezpieczeństwa jest przejście z reaktywnego podejścia do proaktywnego działania (co potwierdza popularyzacja programów jak CTEM).

- Narzędzia klasy IT GRC oferują zdolności do dynamicznej analizy i zarządzania ryzykiem czy zarządzania kryzysowego.

- Dzięki temu zespołu ds. cyberbezpieczeństwa mogą efektywnie identyfikować kluczowe ryzyka przed ich materializacją.

Analiza ryzyka w narzędziach klasy IT GRC

Narzędzia klasy IT GRC mogą okazać się niezwykle pomocne w identyfikacji i szacowania ryzyk. Wspomniane narzędzia identyfikują profil ryzyk poszczególnych zasobów i same przypisują indywidualne poziomy ryzyk.

Każde indywidualne ryzyko jest liczone na podstawie wybranej formuły dostawcy narzędzi IT GRC – tak przykładowo może wyglądać formuła do szacowania ryzyka:

- Poziom ryzyka = krytyczność wybranego zasobu x prawdopodobieństwa przełamania zabezpieczeń

Wynik osiągnięty w narzędziach IT GRC pozwala zakwalifikować je do odpowiedniej grupy ryzyk spośród kilku poziomów.

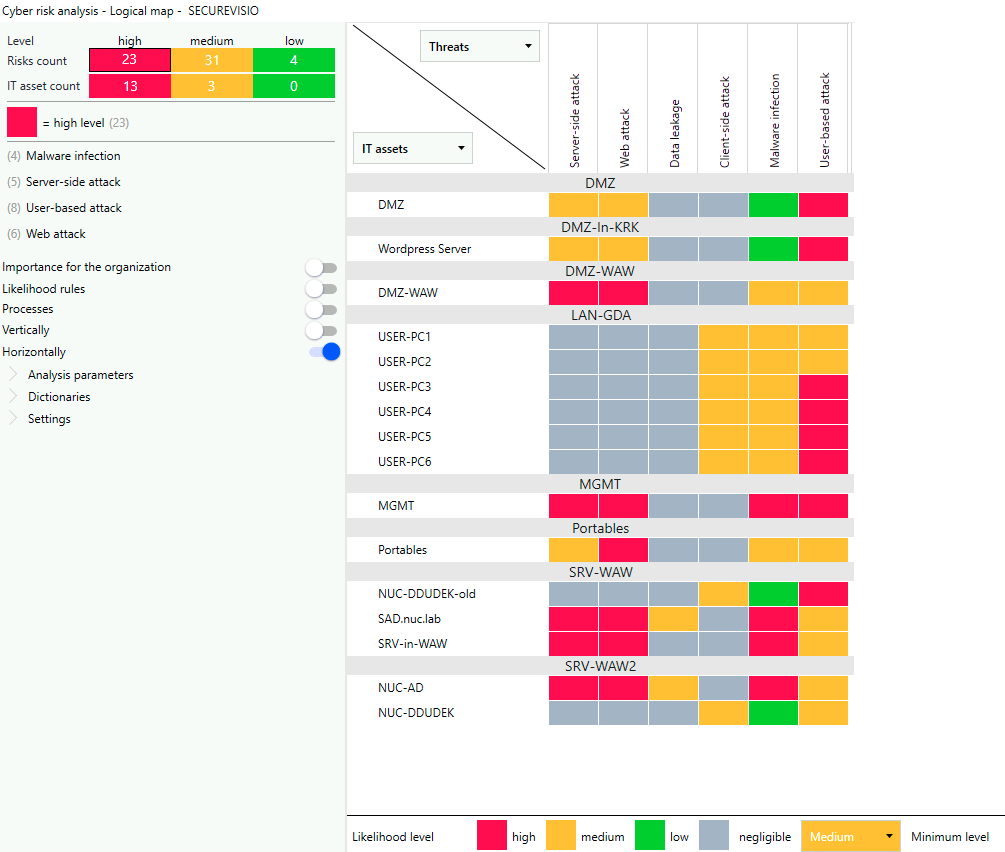

Przykład analizy ryzyka w rozwiązaniu SecureVisio

Jak przykładowo wygląda szacowanie ryzyka i krytyczności w narzędziach IT GRC?

Proces wyznaczania prawdopodobieństwa wystąpienia zagrożenia może wyglądać w następujący sposób:

- Określenie zagrożeń, na jaki narażony jest zasób oraz z jakich kierunków (stref bezpieczeństwa) mogą pochodzić zagrożenia

- Ustalenie, jakie zabezpieczenia lokalne posiada zasób oraz jakie zabezpieczenia sieciowe mają urządzenia na trasie pomiędzy źródłami zagrożeń a zasobem

- Sprawdzenia, czy występują szczególne warunki zmieniające listę zagrożeń lub poziom prawdopodobieństwa wystąpienia określonego zagrożenia

Z kolei szacowanie krytyczności zasobu może odbywać się poprzez analizę konsekwencji naruszenia bezpieczeństwa danych, wagi powiązanych procesów biznesowych oraz ogólnej roli zasobu w ramach organizacji. Do wybranych czynników wpływających na finalny wynik należą:

- Poufność danych powiązanych z zasobem

- Sposób użytkowania danych

- Powiązanie zasobu z krytycznym procesem biznesowym

- Ryzyko reputacyjne

- Pozostałe

Po określeniu ryzyk, systemy IT GRC wspierają zespoły bezpieczeństwa w automatycznym zdefiniowaniu środków (np. narzędzi z zakresu cyberbezpieczeństwa), które umożliwią ograniczenie konsekwencji ryzyka.

Wdrożenie strategii do zarządzania ryzykiem

Po zdefiniowaniu poziomu ryzyka dla konkretnych zasobów i stworzeniu matrycy ryzyka zespoły przechodzą do wybrania samej strategii reakcji. Wyróżniamy 4 strategie reakcji:

- Akceptacja ryzyka (i aktywne śledzenie ryzyka)

- Ograniczenie ryzyka przez identyfikację i wdrożenie dodatkowych środków umożliwiających ograniczenie ryzyka

- Zapobieganie ryzyka czyli zmiana procesowa lub zasobowa, która umożliwia niemal pełne wyeliminowanie ryzyka

- Transfer ryzyka

Po identyfikacji konieczności ograniczenia ryzyka organizacje wdrożają odpowiednie procesy i narzędzia. W zależności od konkretnych przypadków możemy mówić m.in. o:

- Regularnej instalacji aktualizacji

- Inwestycji w konkretne rozwiązanie

- Wykorzystaniu uwierzytelniania wieloskładnikowego

- Przeprowadzaniu regularnych szkoleń pracowników

- Aktualizacji planu reagowania na incydenty

- Ograniczeniu i kontroli dostępu do systemów

- Poprawie skuteczności planu ciągłości działania

- Poprawie skuteczności funkcji bezpieczeństwa sprzętowego

- Zabezpieczeniu kont, w tym kont uprzywilejowanych

- Pozostałych zmianach

Jeśli chciałbyś poznać możliwości technologii do analizy ryzyka czy innych rozwiązań wspierających spełnienie wymogów NIS 2, zapraszamy do kontaktu.

Łańcuch dostaw pod lupą – co nowe regulacje oznaczają dla Twojego otoczenia biznesowego?

Liczba oraz skala ataków na i poprzez łańcuchy dostaw sprawiają, że coraz więcej organizacji zaczyna szukać najlepszych sposobów zabezpieczenia współpracy z […]

Czytaj artykuł ...

SOC SOC-owi nierówny – czym charakteryzuje się efektywna usługa SOC?

Problemy z pozyskaniem ekspertów do wewnętrznych zespołów SOC oraz wysokie koszty związane z tworzeniem wewnętrznych zespołów SOC sprawiają, że duża […]

Czytaj artykuł ...

Audyty i analizy luki w kontekście NIS 2

Jednym z obowiązków zdefiniowanych w projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa, która będzie implementować dyrektywę NIS 2 w Polsce […]

Czytaj artykuł ...

Na co zwrócić uwagę przy wyborze partnerów oferujących usługę SOC?

Według Ministerstwa Cyfryzacji liczba firm podlegających pod dyrektywę NIS 2 w Polsce wynosi około 20 tysięcy. Ogromny niedobór ekspertów sprawia, że wiele organizacji będzie musiało zlecić zarządzanie incydentami zewnętrznym partnerom w formie usługi SOC. W artykule prezentujemy kluczowe kryteria, którymi warto kierować się przy wyborze partnerów SOC.

Czytaj artykuł ...

Dlaczego powinieneś zacząć ochronę od poznania swoich zasobów?

Brak dokładnego zrozumienia i konfiguracji zasobów IT wiążę się często z brakiem wdrożenia efektywnych standardów bezpieczeństwa. Dowiedz się jak bazy CMDB pomagają w identyfikacji i zbieraniu informacji o infrastrukturze.

Czytaj artykuł ...

Jak skutecznie podnieść świadomości w zakresie cyberbezpieczeństwa w Twojej organizacji?

Człowiek jest kluczowym elementem łańcucha bezpieczeństwa wpływającym na efektywną ochronę przed zagrożeniami. Poznaj praktyczne rozwiązania umożliwiające stworzenie programu podnoszenia świadomości cyberbezpieczeństwa dla pracowników organizacji.

Czytaj artykuł ...

Zarządzanie ryzykiem w kontekście NIS 2

NIS 2 definiuje konkretne wymogi w ramach polityk analizy ryzyka czy zarządzania kryzysowego. Dowiedz się jak narzędzia klasy IT GRC pomagają w procesie zarządzania ryzykiem.

Czytaj artykuł ...

Umów się na bezpłatne

szkolenie z NIS 2

Serdecznie zapraszamy na konsultację, podczas których przejdziemy do praktycznych metod do spełnienia wymogów NIS 2 w Twojej organizacji.

Kontakt